Protokol Keamanan Email Umum Yang Harus Dimiliki Setiap Bisnis

Ketika melakukan segala bentuk bisnis, komunikasi adalah faktor kunci yang akan memutuskan apakah hubungan itu berhasil atau gagal. Bahkan dengan begitu banyak teknologi yang kita miliki, dalam hal berbisnis, bentuk komunikasi yang kita sukai masih merupakan percakapan tatap muka yang lama.

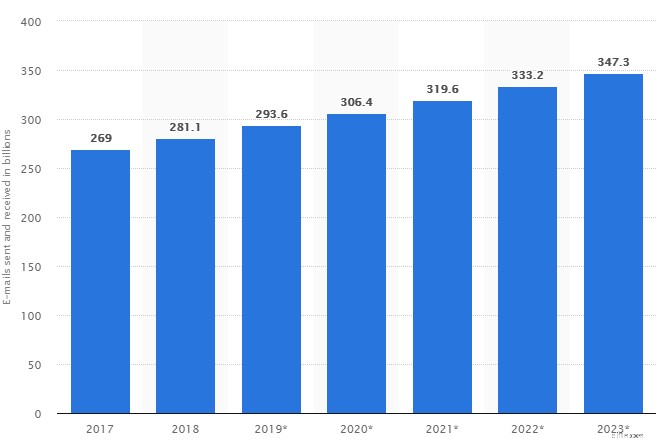

Tentu saja, ini tidak selalu memungkinkan di pasar yang dinamis saat ini. Tapi untungnya bagi kami, pada tahun 1971, Ray Tomlinson menemukan dan mengirim pesan email pertama seperti yang kita kenal sekarang. Sejak itu, email telah berkembang menjadi cara komunikasi yang penting dalam bisnis. Pada tahun 2018 saja, 281 miliar email dikirim setiap hari. Prediksinya hanya akan meningkat, seperti yang ditunjukkan pada grafik ini:

Dapat dimengerti, jumlah ini mungkin tampak besar untuk rata-rata orang – tetapi jangan lupa bahwa lebih dari setengah email yang dikirim setiap hari adalah spam. Anehnya, jumlah ini telah menurun selama beberapa tahun terakhir. Salah satu alasan di balik peningkatan ini adalah protokol keamanan yang terus berkembang yang menangani tidak hanya spam, tetapi juga banyak masalah lain yang mungkin dihadapi pesan sebelum dibuka oleh penerima.

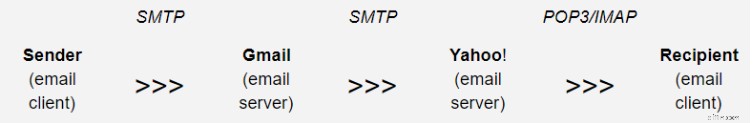

Menjelaskan perjalanan yang dibuat oleh pesan Anda saat Anda mengeklik kirim dan ketika muncul di inbox penerima mungkin tampak mudah, namun ada beberapa hal yang terjadi tanpa sepengetahuan kita. Diagram ini membantu memvisualisasikan proses:

Tiga protokol email yang paling banyak digunakan adalah SMTP, POP3 dan IMAP. Yang pertama adalah protokol transfer pesan Anda, dan dua lainnya adalah yang membacanya.

SMTP

Simple Mail Transfer Protocol adalah protokol yang bertanggung jawab atas transfer email antara klien email (mis. Thunderbird, Mailbird, Microsoft Outlook) dan penyedia email (mis. Gmail, Zoho Mail, iCloud, Yahoo).

Tidak seperti dua lainnya, protokol ini hanya dapat digunakan untuk mengirim email, dan tidak dapat mengambilnya dari server. Salah satu kendala utama adalah kurangnya otentikasi dan keamanan email, yang pada gilirannya berarti bahwa pengguna akan mendapatkan email spam.

POP3

Post Office Protocol 3 digunakan oleh klien email untuk mengambil pesan dari server. Klien yang menggunakan POP3 menyimpan pesan di komputer pengguna mereka dan menghapusnya dari server email. POP3 juga memberi pengguna opsi untuk menyimpan pesan di server. Protokol ini dibuat dengan opsi untuk menghapus, menyusun, dan membaca pesan saat offline.

IMAP

Internet Message Access Protocol berbagi banyak atribut dengan POP3 tetapi perbedaan yang signifikan adalah pilihan beberapa pengguna yang mengoperasikan email pada satu waktu. Ini sangat membantu untuk bisnis yang menetapkan komunikasi dengan pelanggan ke anggota tim yang berbeda. IMAP juga menyimpan email di server secara default dengan opsi untuk dihapus oleh pengguna.

Dalam beberapa bulan ke depan, Really Simple Systems akan mengintegrasikan OAUTH dan IMAP ke dalam produk Integrasi Emailnya sehingga dapat terhubung ke server email pelanggan dengan lebih aman.

Sekarang setelah Anda memiliki gambaran kasar tentang bagaimana email Anda menemukan tujuannya, mari beralih ke semua protokol keamanan yang diperlukan untuk menjaga pesan Anda aman dari mata yang tidak diinginkan dan kotak masuk Anda bebas spam.

Sertifikat Digital

Dengan menggunakan sertifikat digital, Anda mengamankan email Anda secara kriptografis. Sertifikat digital adalah jenis enkripsi kunci publik. Enkripsi dilakukan dengan menerapkan fungsi matematika ke file yang membuat konten file tidak dapat dijangkau oleh siapa pun tanpa kunci dekripsi yang tepat.

Sertifikat memungkinkan Anda menerima email terenkripsi menggunakan kunci yang telah ditentukan sebelumnya, serta mengirim pesan terenkripsi ke pengguna sertifikat lainnya. Dalam hal ini, Sertifikat Digital Anda bertindak sebagai semacam paspor digital, yang mengonfirmasi identitas online Anda.

Kunci enkripsi publik Anda tersedia untuk siapa saja. Pengirim akan menggunakannya untuk mengenkripsi pesan mereka, sehingga hanya Anda yang dapat membuka pesan tersebut dengan kunci pribadi Anda. Jika Anda tertarik untuk mempelajari lebih lanjut tentang sertifikat digital, Anda dapat melihat video YouTube ini dari Dave Crabbe.

Protokol SSL/TLS

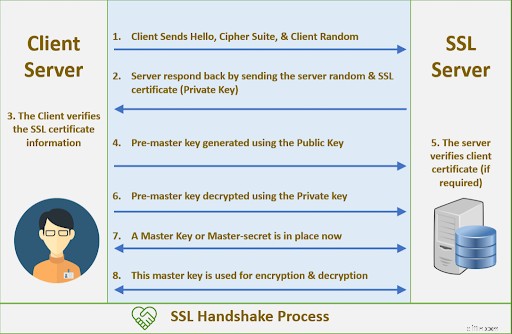

SSL (Secure Sockets Layer) adalah pendahulu dari TLS (Transport Layer Security). Keduanya adalah protokol lapisan aplikasi yang menyediakan kerangka kerja keamanan yang bekerja dengan SMTP untuk menjaga keamanan email Anda. Sejak 2015, SSL secara resmi tidak digunakan lagi tetapi masih ada sejumlah situs web yang mendukungnya.

Apa yang dilakukan TLS adalah memberikan keamanan tambahan untuk SMTP dan bahkan beberapa program komputer komunikasi lainnya. Klien email mengirim dan menerima pesan menggunakan TCP (Transmission Control Protocol) untuk memulai ''jabat tangan''. Jabat tangan adalah serangkaian tindakan yang dilakukan klien email dan server untuk memvalidasi keamanan dan memulai transisi email.

TLS yang Dipaksa dan Oportunistik

Dua kemungkinan server email konfigurasi TLS memutuskan apakah pesan Anda akan dikirim atau tidak.

Jika konfigurasi Anda disetel ke “TLS Oportunistik”, saat Anda mengirim pesan, server Anda akan mencoba memverifikasi apakah server penerima mendukung TLS.

Kemudian jika server tujuan mendukung TLS, pesan Anda akan dikirim melalui saluran aman menggunakan protokol TLS.

Namun, jika server tujuan tidak mendukung TLS, pesan akan tetap dikirim melalui saluran yang tidak aman. Pemeriksaan yang sama terjadi saat konfigurasi Anda disetel ke “Forced TLS”, satu-satunya perbedaan adalah jika server lain tidak mendukung protokol TLS, pesan tidak akan dikirim.

Kerangka Kebijakan Pengirim

Sederhananya, SPF mengizinkan penggunaan domain dalam email.

Salah satu kesalahpahaman utama tentang SPF adalah bahwa SPF bertanggung jawab untuk melindungi Anda dari spoofing.

"Spoofing" adalah istilah yang digunakan ketika peretas dan spammer menutupi email jahat mereka agar muncul sebagai pesan dari domain yang sehat. Yang mengejutkan banyak orang, SPF tidak menangani alamat pengirim – ia hanya memverifikasi email pada tingkat transportasi. Alamat ini tidak terlihat oleh pengguna dan mungkin berbeda dari yang ada di header "Dari" yang dilihat pengguna.

SPF tidak melindungi Anda dari spoofing atau spam secara langsung, tetapi ia menerapkan sistem penyaringan spam.

Berikut adalah dua langkah yang menjelaskan cara kerja SPF sebenarnya:

Tetapkan Kebijakan

Kebijakan ini diterbitkan oleh administrator domain, yang menyatakan server email mana yang diizinkan untuk mengirim pesan dari domain tersebut. Kebijakan ini juga disebut data SPF dan disertakan dalam Sistem Nama Domain (DNS).

Identifikasi IP

Saat pesan diterima, server masuk akan memeriksa jalur kembali di DNS. Setelah itu, ia akan membandingkan alamat IP dengan alamat IP resmi dalam catatan SPF. Menggunakan aturan dari kebijakan, itu akan menerima, menolak, atau menandai pesan.

DKIM/DMARC

Domain Keys Identified Mail dan Domain-Based Message Authentication, Reports &Conformance, bersama dengan SPF, membentuk trinitas suci pengiriman email.

DKIM adalah protokol lain yang membantu menjaga email Anda tetap aman saat transit. Menjadi perpanjangan dari SPF, ia memeriksa dari domain mana pesan itu dikirim dan apakah domain tersebut mengizinkan pengiriman. Ini dilakukan dengan menggunakan tanda tangan digital.

DMARC adalah elemen kunci dalam protokol keamanan email, karena memerlukan SPF dan DKIM untuk gagal, setelah itu akan bertindak pada pesan tertentu. Ini juga memiliki kebijakan yang diterbitkan bersama data DNS Anda. Jika dikonfigurasi dengan benar, kebijakan DMARC dapat memberi tahu server penerima cara menangani pesan masuk, tidak seperti SPF dan DKIM.

Ini dilakukan dengan mencocokkan nama domain header “Dari” dan nama domain “Amplop dari” yang dikumpulkan oleh SPF, setelah itu melakukan hal yang sama dengan tanda tangan DKIM. Jika pemeriksaan SPF dan/atau autentikasi DKIM gagal, pesan akan ditolak.

MTA/STS

Salah satu peningkatan terbaru dalam protokol keamanan email, MTA/STS memungkinkan transfer pesan terenkripsi yang aman antara server SMTP.

Untuk menerapkan protokol Mail Transfer Agent-Strict Transport Security, kebijakan DNS harus menentukan bahwa server dapat mengambil file kebijakan dari sub-domain tertentu. Saat kebijakan diambil oleh HTTPS, itu akan berisi daftar server penerima yang diautentikasi.

Masalah enkripsi koneksi server mungkin teratasi, tetapi penyerang masih dapat mengakses server itu sendiri dan melihat informasi berharga. Masalah ini hanya dapat diselesaikan dengan menerapkan metode enkripsi ujung ke ujung.

Enkripsi End-To-End

Meskipun mungkin berfungsi mirip dengan SSL, TLS, dan SMTP, jenis enkripsi ini berbeda dalam satu aspek penting, tidak ada yang dapat melihat pesan di titik mana pun dalam proses sampai pesan didekripsi.

Ini mungkin tampak sempurna, dan Anda mungkin bertanya-tanya mengapa kita semua tidak menggunakan enkripsi ujung ke ujung, tetapi tidak sesederhana itu. Penyedia arus utama tidak tertarik untuk mempromosikan atau menyediakan layanan ini karena hampir semuanya bergantung pada iklan dan pengumpulan data. Namun, ada beberapa yang mendukung enkripsi ujung ke ujung, seperti Mailfence.com dan Protonmail.com

Kesimpulan

Sejak kegagalan data email tahun 2004 dengan Jason Smathers, jelas bahwa kami harus melindungi privasi kami lebih dari sebelumnya. Banyak informasi dan pelanggaran data lainnya telah terjadi sejak saat itu, menunjukkan bahwa biaya rata-rata dari catatan yang dicuri dengan informasi rahasia atau sensitif adalah $221 di AS.

Tetapi biayanya naik ketika Anda mulai mempertimbangkan hilangnya pelanggan dan publisitas buruk yang akan diterima perusahaan Anda. Dengan email yang digunakan oleh hampir setiap bisnis dan pelanggan, kami tidak dapat meremehkan betapa pentingnya protokol keamanan ini.

Pengelolaan hubungan pelanggan

- 5 Kesalahan Investasi Umum

- Haruskah Orang Biasa Berinvestasi Secara Realistis di Perusahaan?

- Beberapa Layanan Asuransi Bisnis Umum

- Haruskah Cakupan Asuransi Bisnis Mencakup Semuanya?

- Berapa Banyak yang Harus Saya Miliki Dalam Tabungan?

- Haruskah Saya Memiliki Portofolio Investasi yang Bertanggung Jawab Secara Sosial?

- Haruskah Saya Memiliki Asuransi Perawatan Jangka Panjang?

- Haruskah Saya Memiliki Asuransi Cacat?

-

7 tips teratas yang harus dipahami setiap pemula tentang Bitcoin

7 tips teratas yang harus dipahami setiap pemula tentang Bitcoin Sebagian besar generasi sekarang, orang berinvestasi dalam bitcoin karena mereka merasa cukup menarik. Kemudahan aksesibilitas dan juga fitur lain yang ditawarkan bitcoin sangat menguntungkan. Namun, ...

-

Penerima Jaminan Sosial Harus Memiliki Pembayaran Stimulus pada 7 April

Penerima Jaminan Sosial Harus Memiliki Pembayaran Stimulus pada 7 April Setelah menunggu berminggu-minggu, orang Amerika yang lebih tua mendapatkan perkiraan yang kuat tentang kapan harus mengharapkan dana stimulus. Hanya beberapa hari setelah American Rescue Plan se...