Penghasilan ransomware Ryuk mencapai $150 juta

Operator di balik keluarga ransomware Ryuk yang terkenal kejam, salah satu strain dengan penyebaran tercepat di dunia, telah menghasilkan lebih dari $150 juta (sekitar £110 juta) melalui aktivitas kriminal hingga saat ini.

Jenis ransomware telah menargetkan organisasi terkenal di seluruh dunia dalam beberapa bulan terakhir, menghasilkan jutaan dolar dalam pembayaran tebusan, biasanya dalam Bitcoin dari satu broker, menurut penelitian oleh Advanced-Intel dan HYAS.

Analisis transaksi Bitcoin dari alamat Ryuk yang diketahui telah mengungkapkan sebuah perusahaan kriminal yang diperkirakan bernilai lebih dari $150 juta, dengan pembayaran tebusan terkadang berjumlah jutaan dolar sekaligus.

Beberapa organisasi besar telah jatuh di tangan Ryuk tahun lalu, termasuk raksasa layanan TI Prancis Sopra Steria, yang mengkonfirmasi pada Oktober bahwa itu menjadi sasaran serangan yang membutuhkan waktu berminggu-minggu bagi perusahaan untuk pulih. Insiden ini dilaporkan merugikan perusahaan hingga €50 juta (sekitar £45 juta). Ryuk juga pernah menargetkan organisasi perawatan kesehatan, termasuk serangan terhadap beberapa rumah sakit AS pada September tahun lalu.

Peneliti Advanced-Intel Vitali Kremez sebelumnya mengungkapkan pada November 2020 bahwa pembayaran tebusan terbesar Ryuk adalah 2.200 Bitcoin, senilai $34 juta (sekitar £25 juta) pada saat itu. Jika tebusan itu dibayarkan hari ini, nilainya akan lebih dari $90 juta (lebih dari £66 juta), karena lonjakan Bitcoin baru-baru ini.

Skala gangguan yang disebabkan oleh Ryuk sangat mengesankan mengingat itu adalah jenis yang relatif muda yang baru menonjol pada tahun 2020, yang sebelumnya relatif tidak jelas. Penelitian menunjukkan hanya 5.123 serangan yang tercatat dalam tiga kuartal pertama tahun 2019, misalnya, dibandingkan dengan 67 juta selama tahun 2020, dengan Ryuk merupakan sepertiga dari semua serangan ransomware tahun lalu.

Penelitian baru juga menguraikan bagaimana strain malware pendahulu, yang menginfeksi sistem perusahaan sebelum Ryuk dikerahkan, menilai target seberapa menguntungkannya mereka. Ini menghitung skor berdasarkan berbagai faktor untuk menentukan seberapa besar kemungkinan korban membayar tebusan yang lebih besar, yang menginformasikan langkah operator selanjutnya.

Peretas Ryuk juga digambarkan sebagai "sangat mirip bisnis" dalam laporan tersebut, dan "tidak bersimpati pada status, tujuan, atau kemampuan korban untuk membayar". Korban mungkin mencoba untuk bernegosiasi, tetapi operator biasanya menanggapi dengan penolakan satu kata. Dalam satu kasus, Ryuk menolak untuk mengakui fakta bahwa sebuah organisasi tidak memiliki sarana untuk membayar karena terlibat dalam pengentasan kemiskinan.

Para peneliti menyebutkan berbagai langkah yang dapat diambil organisasi untuk melindungi diri mereka dari serangan Ryuk atau jenis malware pendahulu apa pun, termasuk Emotet, Zloader, dan Qakbot.

Pendekatan ini termasuk membatasi eksekusi makro Microsoft Office untuk mencegah skrip berbahaya berjalan di lingkungan perusahaan, serta memastikan semua titik akses jarak jauh mutakhir dan memerlukan otentikasi multi-faktor (MFA).

Terakhir, organisasi harus mempertimbangkan penggunaan alat akses jarak jauh sebagai sangat berisiko, termasuk Citrix dan protokol desktop jarak jauh (RDP) Microsoft. Oleh karena itu, pemaparan sistem ini harus dibatasi pada daftar alamat IP tertentu saat penggunaannya diperlukan.

Blockchain

- 10 Putaran Usaha Crypto Terbesar yang Perlu Diketahui pada tahun 2021

- 10 Harga Cryptocurrency Teratas pada 13 Juni

- Pendanaan dan Investasi Cryptocurrency Teratas pada tahun 2021 Sejauh ini

- 10 Harga Cryptocurrency Teratas pada 24 Juni 2021

- 10 Cryptocurrency Teratas untuk Dibeli pada 23 Juni

- 10 Harga Cryptocurrency Teratas pada 29 Juni 2021

- Raining Investments:Pendanaan Cryptocurrency Teratas pada Juni 2021

- 10 Harga Cryptocurrency Teratas pada 5 Juli, 2021

-

5 Tren Teknologi Finansial Teratas

5 Tren Teknologi Finansial Teratas Tren di FinTech Akhir-akhir ini, ada banyak desas-desus di ruang jasa keuangan tentang perubahan cepat dan radikal di sektor ini yang disebabkan oleh peralihannya ke yang baru, model digital yang se...

-

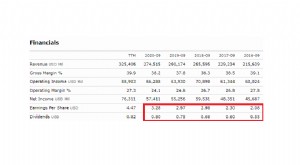

Pendapatan yang disimpan

Pendapatan yang disimpan Apa Itu Laba Ditahan? Laba ditahan merupakan konsep penting dalam akuntansi. Istilah ini mengacu pada keuntungan historis yang diperoleh perusahaan, dikurangi dividen yang dibayarkan di masa lalu. K...